Федор Земсков,Head of Web

Федор Земсков,Head of WebКак уберечь ресурсы от атак злоумышленников

DDoS-атаки стали настоящей головной болью для бизнеса и владельцев сайтов. Они угрожают не только доступности ресурсов, но и финансовой стабильности компаний, разрушая их репутацию за считанные часы. В эпоху высоких технологий такие угрозы уже не редкость, а их мощь и сложность продолжают расти, ставя под удар даже хорошо защищенные системы.

Каждая атака — это своеобразный вызов. Злоумышленники используют новые стратегии, заражают миллионы устройств и скрывают свои действия за легитимным трафиком. Это превращает борьбу с DDoS-атаками в динамичное противостояние, где выигрывают только те, кто остается на шаг впереди. Для этого нужны не только современные технологии, но и четкий план действий.

В статье вы узнаете, как именно действуют хакеры и что движет ими. Мы разберем основные методы защиты от DDoS-атак, расскажем о лучших технологиях и сервисах, способных спасти ваши ресурсы от атак, а также дадим полезные советы по выбору провайдера.

Что представляет собой DDoS-атака?

DDoS (Distributed Denial of Service) — это атака, основанная на том, что большое количество устройств в один момент направляет запросы к серверу, искусственно провоцируя перегрузку. Сервер не может осилить это и «падает» — обычные посетители теряют доступ к платформе.

[vue:start]{"text":"Отразим любую DDoS-атаку. Гарантируем доступность вашего сайта 24/7","link":"/services/web/"}[vue:end]

Какие виды бывают

У DDoS-атак есть несколько уровней, а в них — разные виды выполнения нападений. Рассмотрим основные типы:

Атаки на уровне сети (L3/L4)

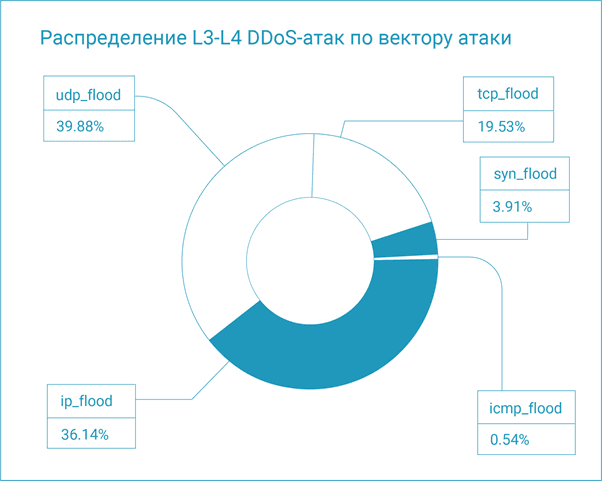

Так распределились атаки L3/L4 в 2024 году.

Эти атаки ориентированы на базовые элементы сетевого взаимодействия, такие как передача данных и установление соединений. Они связаны с перегрузкой каналов связи или серверов чрезмерным потоком данных, которые те не в состоянии обработать. Примеры:

1. UDP Flood

UDP (User Datagram Protocol) представляет собой протокол, предназначенный для быстрой передачи информации без контроля доставки. Этот протокол не гарантирует, что переданные данные будут доставлены в нужный пункт назначения. Злоумышленники генерируют миллионы UDP-запросов, которые сервер не успевает обрабатывать, из-за чего он «захлебывается» трафиком.

Почему это опасно: UDP не требует установки соединения, поэтому такие атаки проще организовать. Их цель — занять доступный канал связи или ресурсы сервера.

2. TCP SYN Flood

TCP (Transmission Control Protocol) — протокол, отвечающий за установление и поддержание соединений между устройствами. При TCP SYN Flood атакующий отправляет серверу огромное количество запросов на установку соединения, но не завершает их, заставляя сервер держать открытые соединения до полного исчерпания ресурсов.

3. ICMP Flood

ICMP (Internet Control Message Protocol) применяется для диагностики сетевых проблем, например, при помощи команды «ping». Во время атаки типа ICMP Flood, хакеры генерируют массовые запросы, приводящие к тому, что серверы или сетевые узлы просто перегружаются и перестают нормально работать.

4. Smurf-атака

Название атаки произошло от связи с поддельными IP-адресами. Хакеры направляют запросы на широковещательные адреса, подставляя целевой IP в качестве источника. Это вызывает возвращение всех ответов на сервер жертвы, что создает серьезную нагрузку.

Атаки на уровне приложений (L7)

Эти атаки воздействуют на самый высокий уровень взаимодействия, где работают приложения и сайты. Здесь цель — создать нагрузку на серверы, имитируя действия обычных пользователей. Примеры:

1. HTTP Flood

HTTP (Hypertext Transfer Protocol) — это протокол, благодаря которому загружаются веб-страницы. В случае атаки ботнет генерирует тысячи запросов для загрузки страниц, что приводит к перегрузке серверных мощностей. Такой тип атаки трудно заметить, так как запросы кажутся обычными.

2. Slowloris

Эта атака названа в честь медленного лори — животного, известного своей неторопливостью. Slowloris отправляет запросы очень медленно, заставляя сервер долго обрабатывать их. При большом количестве таких запросов сервер исчерпывает свои ресурсы.

3. R.U.D.Y (R-U-Dead-Yet)

Хакер инициирует неполные запросы, которые не завершаются, заставляя сервер постоянно ожидать. Этот метод значительно замедляет работу приложения, иногда приводя к его полной заморозке.

Атаки на протоколы

Здесь злоумышленники используют уязвимости в различных сетевых протоколах, чтобы усилить атаку.

1. DNS Amplification

DNS (Domain Name System) — данная система переводит доменные имена в соответствующие им IP-адреса. Злоумышленники задействуют ее для увеличения потока данных, отправляя короткие запросы, провоцирующие длинные ответы, которые перенаправляются на атакуемый ресурс.

2. NTP Amplification

NTP (Network Time Protocol) — протокол, с помощью которого синхронизируется время между различными устройствами в сети. Слабые места в старых версиях протокола позволяют злоумышленникам отправлять запросы с поддельными адресами и получать огромные ответы.

3. Memcached Amplification

Memcached — это система кэширования, которая ускоряет производительность сайтов. Однако при неправильной настройке она может быть использована для генерации гигантских потоков данных.

4. SSDP Reflection

SSDP (Simple Service Discovery Protocol) — это протокол, предназначенный для поиска и идентификации устройств в локальной сети. Хакеры эксплуатируют этот протокол, направляя отклики от нескольких устройств на один целевой IP-адрес.

Гибридные атаки и атаки изнутри

Гибридные атаки комбинируют методы из разных категорий. Например, сначала перегружается сеть (L3), а затем атакуются приложения (L7). Атаки изнутри, напротив, направлены на использование уязвимостей внутри самой системы без генерации внешнего трафика.

Такие методы требуют глубокого понимания инфраструктуры цели, но они крайне эффективны, так как внешние системы мониторинга часто не видят угрозу.

Как работает DDoS-атака

DDoS-атаки представляют собой сложные операции, за которыми стоят тщательно спланированные действия хакеров. Для их реализации используется сеть зараженных устройств, известная как ботнет. В качестве таких устройств могут выступать персональные компьютеры, серверы, смартфоны или даже элементы умного дома, например, камеры видеонаблюдения и термостаты.

Порядок, по которому проходит большинство сетевых атак

Для наглядности разберем этапы проведения DDoS-атаки.

1. Подготовка ботнета

Злоумышленники заранее создают или арендуют ботнет, заражая устройства вирусами или троянами. Программы заражения работают скрытно, чтобы пользователь не знал о взломе.

2. Выбор цели

Злоумышленники тщательно изучают уязвимости своих объектов. Обычно цель атак — это крупные компании с открытыми веб-ресурсами, такие как интернет-магазины, финансовые сервисы или платформы для потокового видео.

3. Запуск атаки

Зараженные устройства начинают массово посылать запросы к серверу или сети, ставшей целью атаки. Это могут быть данные, передаваемые в потоке, медленные запросы или даже действия, имитирующие поведение реальных пользователей.

4. Перегрузка системных ресурсов

Когда целевой сервер не успевает обработать все поступающие запросы, он становится недоступным для реальных пользователей. Это может длиться как несколько минут, так и несколько суток — это зависит от того, какие задачи поставили перед собой хакеры.

Злоумышленники применяют разные виды трафика для создания нагрузки:

- Легитимный трафик: имитирует действия реальных пользователей, таких как загрузка страниц или отправка данных через формы.

- Синтетический трафик: создается программами для генерации мусорных пакетов данных.

Важно понимать, что современные атаки становятся все сложнее. Например, они могут маскироваться под пик посещаемости сайта, чтобы владельцы не сразу заметили проблему.

С развитием интернета вещей и ростом числа подключенных гаджетов, масштабы атак значительно увеличились. Уязвимые устройства становятся частью ботнетов, что только усиливает их мощность. Современные DDoS-атаки могут иметь огромный масштаб, затрагивая не только отдельные сайты, но и целые сети, парализуя их работу.

Зачем это злоумышленникам?

Цели DDoS-атак могут различаться в зависимости от того, какие задачи ставят перед собой злоумышленники. Понимание этих мотивов крайне важно для разработки эффективной системы защиты.

- Выведение ресурсов из строя. Одна из самых частых целей — это прекратить доступ пользователей к ресурсу. Это особенно опасно для онлайн-магазинов, банков, стриминговых платформ и других предприятий, для которых непрерывный доступ является ключевым.

- Подрыв репутации. Если сайт компании часто становится недоступным, это негативно сказывается на ее имидже. Пользователи теряют доверие, что особенно опасно для крупных брендов.

- Вымогательство. Хакеры угрожают продолжением атаки, если компания не заплатит выкуп. Такой подход известен как Ransom DoS (RDoS).

- Маскировка других атак. DDoS может отвлечь внимание специалистов по безопасности, пока хакеры крадут данные или вводят вредоносный код в систему.

- Политические и социальные мотивы. Атаки часто используются хактивистами для протестов или продвижения идеологий. Например, в 2024 году значительное число атак проводилось в рамках политических акций.

- Демонстрация возможностей. Хакеры могут устраивать атаки, чтобы продемонстрировать свои навыки или протестировать новые инструменты.

Рассмотрим несколько случаев, которые показывают масштаб угрозы:

Атака на Сбербанк (июль 2024 года): самая мощная в истории компании. Атака длилась 13 часов, создав значительную нагрузку на инфраструктуру. Атака была организована ИТ-армией и стала значимым событием в сфере кибербезопасности России.

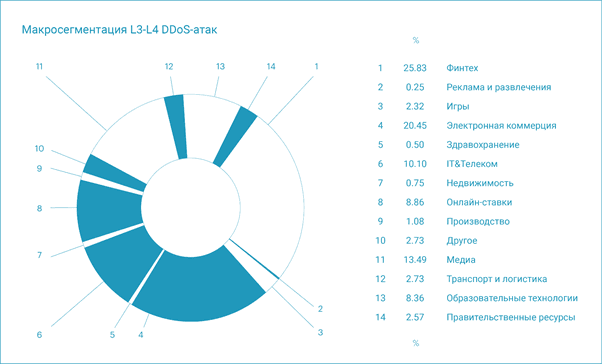

Рекордная атака в 2024 году: была зафиксирована атака с мощностью 1,14 Тбит/с, что на 65% больше предыдущего рекорда в 0,69 Тбит/с. Наибольшее число атак было направлено на сегменты «Финтех» (25,8%), «Электронная коммерция» (20,5%) и «Медиа» (13,5%).

Процент атак, который пришелся на 14 интернет-сегментов.

Рост атак хактивистов: в первом квартале 2024 года более 53% всех DDoS-атак имели политическую или социальную мотивацию.

Как защитить сайт от DDoS-атак

DDoS-атаки могут угрожать любому сайту, независимо от его размера или известности. Тем не менее, можно обеспечить защиту, если заранее внедрить комплекс мер как технического, так и организационного характера.

Прежде чем рассматривать способы защиты от DDoS-атак, важно осознавать: борьба с ними — это не только ответные действия, но и постоянная профилактика. Для надежной защиты нужно равномерно распределять нагрузку, фильтровать трафик, эффективно управлять ресурсами и не забывать постоянно уточнять состояние инфраструктуры.

Основные методы защиты

Итак, что такое защита от DDoS-атак? Рассмотрим несколько методов.

Использование CDN (сеть доставки контента)

CDN — это группа серверов, расположенных в разных местах, которые играют роль посредников между конечным пользователем и основным сервером. Когда посетитель запрашивает информацию с вашего ресурса, запрос обрабатывается ближайшим сервером из этой сети, а не основным, что помогает разгрузить центральный сервер.

Мониторинг трафика

Непрерывный анализ потока данных позволяет вовремя заметить подозрительную активность, что дает возможность своевременно сориентироваться, какие меры нужно предпринять для предупреждения той или иной угрозы. Как это работает:

- Система следит за частотой запросов, их количеством и географическими источниками.

- При обнаружении необычной активности, например, резкого увеличения запросов из одного региона, администратор получает немедленное уведомление.

WAF (Web Application Firewall)

Этот инструмент отражает атаки на веб-приложения. Он анализирует входящие запросы и отсеивает сомнительный трафик, останавливая и предупреждая атаки типа HTTP Flood и R.U.D.Y. WAF может обрабатывать и фильтровать трафик мгновенно.

Использование анти-DDoS сервисов

Анти-DDoS решения — это специализированные инструменты, которые автоматически находят и избавляются от вредоносных запросов. Эти системы просто интегрируются в уже существующую структуру и капитально охраняют все от сетевого трафика до приложений.

Шифрование и проверка запросов

Методы аутентификации, такие как CAPTCHA или токены, помогают отсекать автоматизированный трафик.

Сегментация сети

Если инфраструктуру поделить на некоторое количество зон, а каждую из них изолировать — атаковать всю систему в целом не получится. Например, если один сервер подвергся атаке, остальные продолжат работать.

Используйте виртуальные локальные сети (VLAN) или настроенные правила маршрутизации для изоляции критически важных узлов.

Регулярное обновление ПО

В старых версиях могут быть уязвимости и проблемы, через которые злоумышленники смогут добраться до вас. Обновляйте серверное ПО, CMS и плагины, чтобы обезопасить себя от значительной доли рисков атак.

Защита серверов и сетей

DDoS-атаки зачастую в качестве цели выбирают серверы, локальные сети, сетевое оборудование. Чтобы эффективно противодействовать таким угрозам, критично не только реагировать на текущую атаку, но и заранее разрабатывать меры по ее предотвращению.

Защита сервера

- Разграничение доступа (включая использование VPN)

Для уменьшения доступа к серверам нужно ограничить количество IP-адресов, которые могут подключаться. В качестве дополнительной меры безопасности используется VPN (Virtual Private Network), который шифрует передаваемые данные и защищает их от посторонних глаз.

Как это можно внедрить в рамках компании: создайте правило для администраторов — подключаться к серверу только через выделенный VPN с заранее заданными IP-адресами.

- Установка систем IDS/IPS (системы обнаружения и предотвращения вторжений)

IDS (системы для выявления вторжений) и IPS (системы для предотвращения вторжений) помогают мониторить подозрительную активность и сразу отражать атаки. Их основные особенности заключаются в:

- Лимитирование одновременных подключений

Установка лимитов на число соединений и запросов от одного IP-адреса помогает снизить риск перегрузки. Это особенно эффективно против атак, где используется ограниченное число IP для генерации трафика.

- Применение аппаратных решений

Используйте специализированные сетевые карты и оборудование (в том числе, фильтрующие маршрутизаторы и устройства для защиты от DDoS-атак), чтобы оптимально распределять нагрузку и уничтожать нежелательный трафик на уровне аппаратных средств.

- Использование изолированных виртуальных машин (контейнеризация)

Технологии контейнеризации, такие как Docker или Kubernetes, позволяют изолировать критически важные процессы от атак на основные системы. Даже если атака затронет одну из машин, остальные останутся невредимыми.

- Планирование резервных каналов связи

Использование нескольких интернет-провайдеров и резервных маршрутов снижает вероятность полной недоступности ресурса во время атаки.

- Настройка отказоустойчивости (репликация данных и серверов)

Репликация серверов и создание резервных копий позволяет восстановить доступность ресурсов в случае их перегрузки.

Защита сети

- Настройка QoS (Quality of Service)

QoS — это технология, с помощью которой можно настраивать приоритетность различных видов трафика. Например, трафик от легитимных пользователей и критически важных приложений (например, системы оплаты) будет обрабатываться в первую очередь, тогда как подозрительные запросы или низкоприоритетные данные (например, обновления) могут быть задержаны.

Финансовые организации, например, используют QoS, чтобы платежные операции всегда обрабатывались в первую очередь, даже во время нагрузки.

- Увеличение пропускной способности каналов связи

Широкополосные каналы обеспечивают возможность обработки больших объемов трафика, включая атакующие потоки, которые пытаются перегрузить сеть. Однако это лишь частичное решение: пропускная способность должна сочетаться с технологиями фильтрации.

- Применение балансировщиков нагрузки (Load Balancer)

Балансировщики трафика распределяют запросы между серверами, улучшая производительность и предотвращая перегрузки. Это помогает избежать перегрузки отдельных серверов и улучшить общую производительность. К таким решениям относятся как аппаратные устройства, например, F5 BIG-IP и Radware DefensePro, так и программные инструменты, такие как HAProxy или NGINX.

- Создание резервных маршрутов (например, BGP)

Протокол BGP (Border Gateway Protocol) позволяет перенаправлять трафик через резервные маршруты, что способствует снижению воздействия атак, нацеленных на определенный путь.

- Постоянный мониторинг состояния сети и анализ логов

Мониторьте сетевую активность непрерывно, чтобы не пропустить аномальные действия, оповещающие об угрозе или начавшейся атаке. Для этих целей можно применять такие инструменты, как SolarWinds для анализа трафика и Splunk для анализа логов.

- Кластеризация серверов

Серверные кластеры гарантируют отказоустойчивость: если один сервер выходит из строя, его функции сразу же перехватывает другой, обеспечивая непрерывную работу системы.

- Регулярное тестирование на стрессоустойчивость

Периодические симуляции DDoS-атак помогают выявить слабые места инфраструктуры. Специализированные компании предлагают тестирование, чтобы вы могли подготовить систему к реальным атакам.

- Изоляция критически важных ресурсов

Уязвимые узлы или сервисы должны быть изолированы с использованием DMZ (демилитаризованной зоны). Это ограничивает доступ злоумышленников к основным данным и ресурсам.

Сервисы защиты от DDoS-атак

Современные анти-DDoS системы предлагают разнообразные инструменты для фильтрации трафика, балансировки нагрузки и защиты от атак. Далее представляем информацию о самых востребованных решениях в этой области.

DDoS-GUARD — российская компания, которая специализируется на том, чтобы обезопасить сайты, сети, физические и облачные серверы. Основными клиентами являются крупные организации в области электронной коммерции и финансов.

Ключевые возможности:

- интеллектуальная фильтрация трафика

- уменьшение задержек при обработке большого объема запросов

Сервис имеет прозрачную систему оплаты, а также предоставляет проверенные и актуальные технологии.

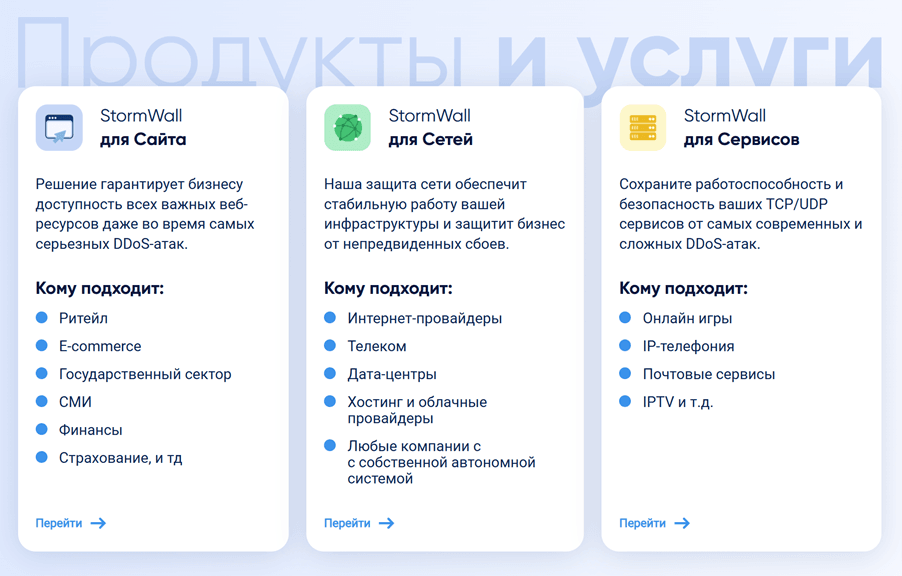

StormWall — сервис с гибкими тарифами, ориентированными на малые и средние компании. StormWall защищает как отдельные сайты, так и инфраструктуру целиком.

Преимущества:

- простая настройка

- гибкая система оплаты

- круглосуточная поддержка

Тариф можно выбрать в зависимости от своих целей и возможностей.

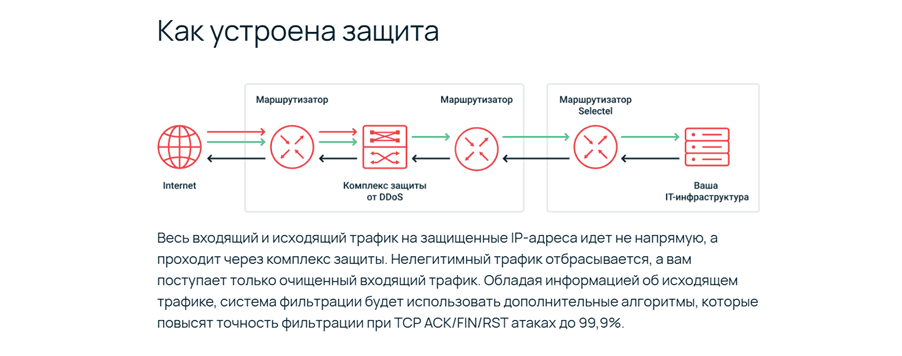

Selectel Anti-DDoS — услуга от известного хостинг-провайдера Selectel. Анти-DDoS защита интегрирована с хостингом, что делает ее удобной для пользователей облачных решений. Хороша тем, что имеет встроенные инструменты для исследования поступающего трафика и поддерживает высоконагруженные системы.

Осознание процессов, на которых строится защита, необходимо для покупателя — в Selectel это понимают и обеспечивают его всей информацией.

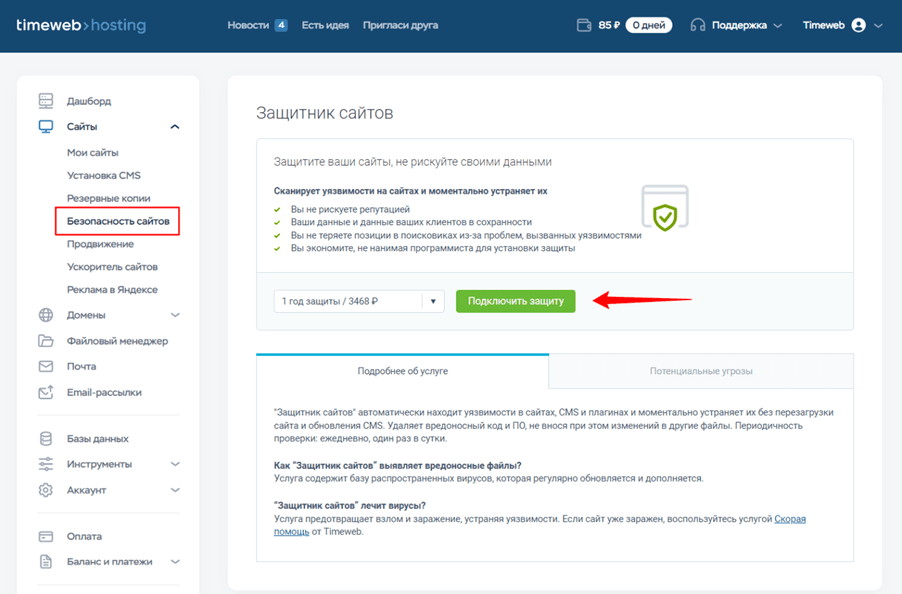

Timeweb Shield — инструмент от Timeweb для защиты серверов и сайтов. Отличается простой интеграцией и автоматической фильтрацией трафика. Подходит для малых компаний, которым необходима базовая защита.

Инструкция по включению защитника сайтов от Timeweb в настройках хостинга.

RuVDS Anti-DDoS — бюджетное решение для владельцев облачных серверов. Отличается доступностью и удобством настройки. К тому же, его можно интегрировать в большинство из известных CMS.

Qrator Labs — премиальное решение для крупных организаций и высоконагруженных проектов. Qrator Labs может обезопасить как отдельные сайты, так и всю сеть целиком.

Технологии:

- использование собственных алгоритмов фильтрации

- поддержка многоканальной инфраструктуры

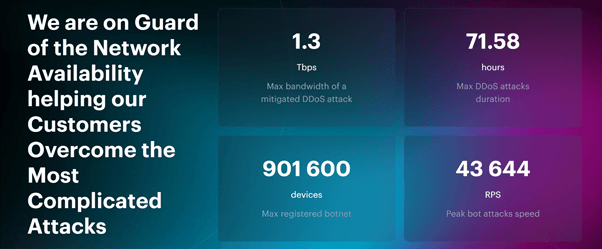

Показатели успешной работы защиты Qrator Labs против атак.

Интеграция анти-DDoS систем в вашу инфраструктуру облегчает управление и усиливает безопасность. Автоматизация настроек, процесс создания правил и мониторинга становятся более оперативными, что значительно сокращает время простоя при атаке.

Советы по выбору эффективного провайдера защиты

Выбор провайдера защиты — ключевое решение, от которого зависит, насколько бесперебойно будет работать ваш ресурс. С учетом того, что мощность атак с течением времени возрастает, как и их сложность, важно подходить к этому выбору с особым вниманием. В следующих пунктах мы рассмотрим советы, которые помогут вам выбрать наиболее подходящее решение.

Оцените особенности вашего ресурса

Прежде чем искать провайдера, нужно четко понять особенности и требования вашей инфраструктуры:

- Тип ресурса. Например, сайт интернет-магазина требует защиты приложений (L7), а корпоративная сеть — фильтрации трафика на уровне инфраструктуры (L3/L4).

- Объем трафика. Если ваш портал ежедневно посещают тысячи юзеров, выбирайте того провайдера, который выдержит такую нагрузку даже в условиях отражения атаки.

- Критичность доступности. Для финансовых организаций и сервисов реального времени каждая секунда простоя может обернуться убытками.

Изучите репутацию и опыт провайдера

Провайдеры с хорошей репутацией открыто делятся данными о своих возможностях: мощностью защитных каналов, используемыми технологиями, отзывами клиентов. Если компания скрывает детали, это может быть сигналом о ее ненадежности.

Ищите примеры успешных защитных решений в вашей отрасли. Используйте независимые платформы для оценки репутации, такие как Capterra или Trustpilot, чтобы найти мнения реальных клиентов.

Обратите внимание на масштабируемость услуг

Убедитесь, что провайдер способен увеличивать защитные мощности по мере роста вашего бизнеса. Это особенно важно для стартапов и компаний в стадии активного развития.

Убедитесь в легкости интеграции

Проверьте, насколько легко решения провайдера можно внедрить в вашу текущую инфраструктуру. Поддерживаются ли API для автоматизации, совместимы ли сервисы с используемыми CMS или облачными платформами?

Проверяйте гибкость настроек

Некоторые атаки требуют уникальных подходов. Уточните, как система работает с нестандартным трафиком или пиковыми нагрузками.

Также провайдер должен предоставлять опциональные возможности защиты в зависимости от характеристик вашего ресурса, например, создавать индивидуальные фильтры для защиты приложений.

Убедитесь в качестве поддержки

Убедитесь, что провайдер предлагает 24/7 поддержку с минимальным временем ответа. В экстренных ситуациях время играет решающую роль.

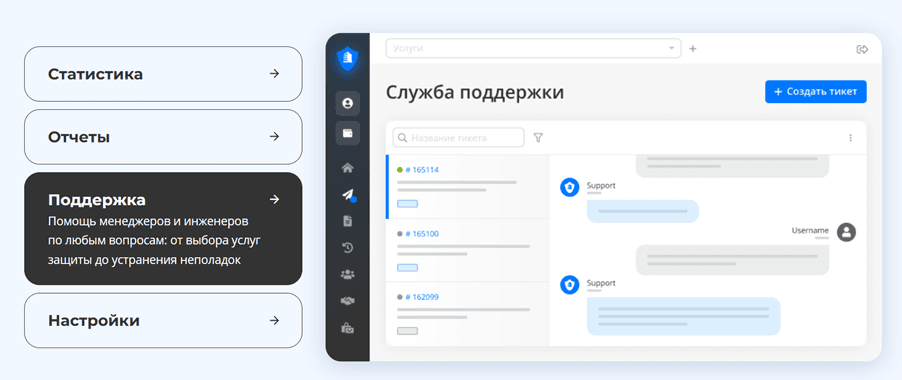

Вот, как организовал обращения в поддержку DDoS-Guard (окно справа). Информация об обращениях никуда не потеряется и будет видна и прозрачна для клиента.

Изучите соглашение об уровне обслуживания (SLA, Service Level Agreement). Оно должно включать:

- минимально гарантируемое время реакции

- уровень фильтрации трафика

- компенсации в случае несоблюдения условий

Тестируйте решения перед покупкой

Большинство провайдеров предлагают демо-версии своих решений. Используйте эту возможность, чтобы протестировать их на практике:

- Проверьте, как быстро система реагирует на подозрительный трафик.

- Убедитесь, что легитимный трафик не блокируется — это необходимо, чтобы избежать проблем с доступностью для реальных пользователей.

- Смоделируйте типичную атаку на ваш ресурс и проверьте, как быстро отреагирует провайдер.

Оцените стоимость и прозрачность тарифов

Цена не всегда является основным критерием, однако важно оценивать, насколько стоимость услуг соответствует функциональности. Узнайте, есть ли скрытые комиссии или ограничения, которые могут повлиять на итоговую стоимость.

Если вы планируете долгосрочное сотрудничество, уточните наличие скидок на годовые тарифы.

Обратите внимание на актуальность технологий

DDoS-атаки постоянно эволюционируют, поэтому важно, чтобы провайдер предоставлял самые современные технологии и регулярно выполнял обновление своих систем. Проверьте:

- Какие алгоритмы используются для фильтрации трафика

- Обновляются ли базы данных известных угроз

- Насколько провайдер готов к атакам с использованием IoT-устройств и гибридным сценариям

Запрашивайте отчеты и аналитику

Выбирайте провайдеров, которые предоставляют подробные отчеты об атаках: какие типы угроз были зафиксированы, как они были устранены и какие данные необходимо улучшить.

Оценивайте готовность провайдера к новым вызовам

Узнайте, насколько быстро обновляются базы данных угроз. Также проверьте, проводит ли провайдер регулярные тесты своих систем на устойчивость к новым атакам.

Подготовка к атакам — это возможность укрепить свою инфраструктуру, стать сильнее и надежнее. Инвестируя в защиту и изучая слабые места, вы не просто обезопасите свой ресурс, но и создадите условия для его стабильного роста. В мире, где киберугрозы становятся нормой, умение защищаться превращается в один из важнейших навыков, обеспечивающих успех.

Эффективная защита от DDoS — это не просто фильтр, а стратегия. Если вы хотите превратить уязвимость в силу и гарантировать бесперебойную работу ресурса — напишите нам в Telegram или WhatsApp. Мы поможем внедрить решение, которое сделает вашу инфраструктуру неуязвимой.